Autoryzacja

Kontrola, do których aplikacji i interfejsów API użytkownicy mają dostęp za pomocą zasad opartych na atrybutach, egzekwowanych przez protokoły SAML i OAuth

Gartner przewidział, że API staną się głównym wektorem ataku do 2022 roku. Dodatkowo, OWASP wielokrotnie zaznaczał potencjalne zagrożenia związane z interfejsami API na liście 10 najważniejszych błędów w zabezpieczeniach.

Zarządzanie dostępem do API

Tworzenie precyzyjnych zasad autoryzacji API, które łączą w sobie dostęp typu OAuth, członkostwo w grupie użytkowników i zewnętrzne źródła danych.

Oparta na rolach kontrola dostępu do aplikacji.

Umożliwienie zespołom ustanawiania, utrzymywania i audytu zasad autoryzacji w oparciu o członkostwo w grupie i kontekst użytkownika bez pisania kodu.

Scentralizowana administracja i monitorowanie

Przechwytywanie dzienników dostępu i autoryzacji w czasie rzeczywistym w celu zrozumienia normalnego dostępu i wykrycia nielegalnych prób.

Zarządzanie dostępem do API

Tworzenie precyzyjnych zasad autoryzacji API, które łączą w sobie dostęp typu OAuth, członkostwo w grupie użytkowników i zewnętrzne źródła danych.

OAuth 2.0 + rozszerzenia

Wdrażamy ramy bazowe wraz z licznymi rozszerzeniami, które sprawiają, że OAuth 2.0 ma bezpośrednie zastosowanie do problemów związanych z architekturą, aplikacjami i przypadkami użycia.

Utrzymując tempo zgodnie ze standardami (i angażując się w ich rozwój), nasi klienci zawsze utrzymują się w czołówce w zakresie bezpieczeństwa API i najlepszych praktyk.

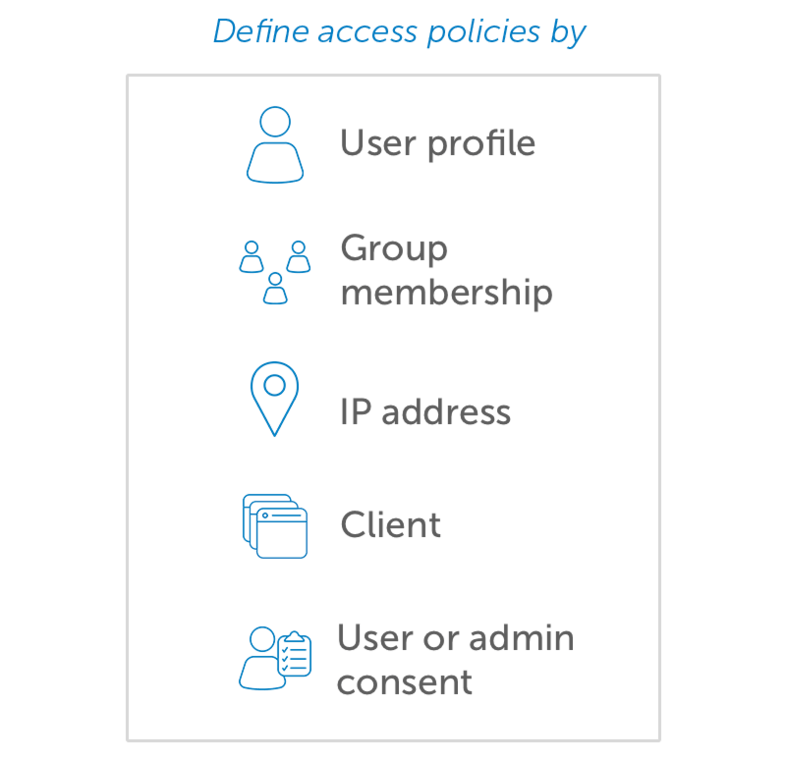

Elastyczne, dostosowane do kontekstu zasady autoryzacji

Odwołanie tokena i introspekcja

- Metoda zgodna z RFC, która natychmiast odwołuje token

- Sprawdzanie poprawności tokenu zgodnego z OAuth

Zasady autoryzacji API

Zasady autoryzacji API mogą uwzględniać typ przyznania OAuth, przynależność do grupy użytkowników i zewnętrzne źródła danych.

- Konfigurowalny token dostępu i zasady odświeżania czasu życia i wygasania tokenu

- Zasady specyficzne dla klienta OAuth, aby oddzielnie segregować i rejestrować klientów, użytkowników i aplikacje

- Integracja z wewnętrznymi systemami, celem pobrania dynamicznych danych lub dodatkowych uprawnień dla aplikacji końcowych

Integracja z bramkami API

Włącz szybkie i scentralizowane tworzenie aplikacji, oparte na tożsamości zabezpieczeniach API.

Oparta na rolach kontrola dostępu do aplikacji.

Umożliwienie zespołom ustanawiania, utrzymywania i audytu zasad autoryzacji w oparciu o członkostwo w grupie i kontekst użytkownika bez pisania kodu.

Szczegółowa kontrola zasad na poziomie aplikacji

Przypisywanie szczegółowych kontroli dostępu na poziomie aplikacji za pomocą łatwych w zarządzaniu zasad uprawnień do aplikacji, które można przypisać do grup użytkowników bez konieczności pisania kodu.

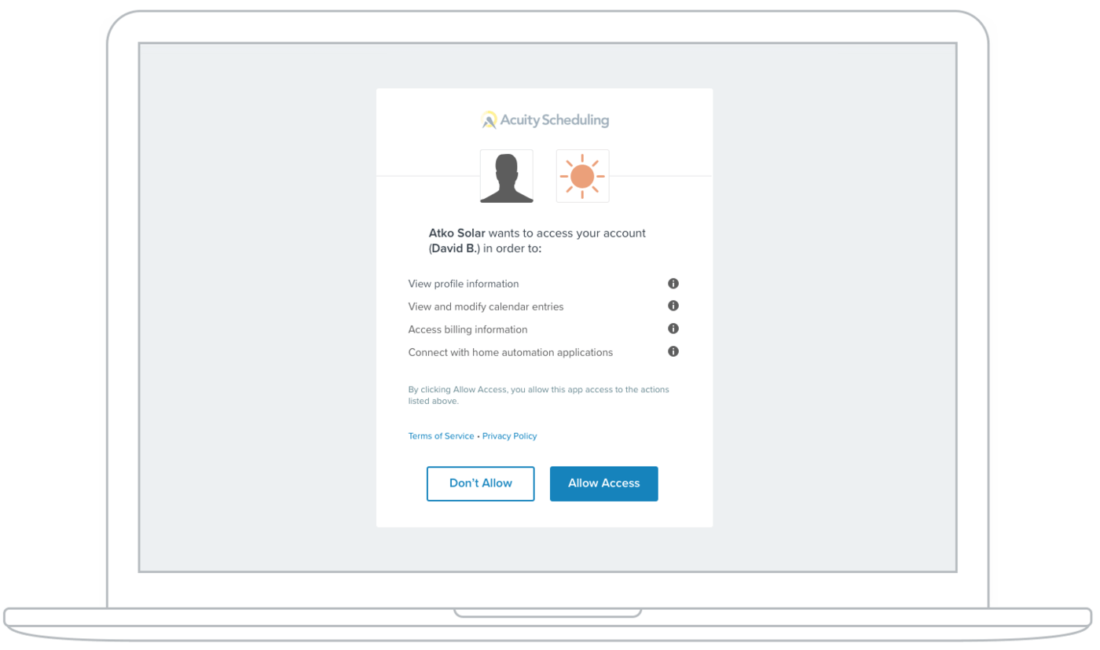

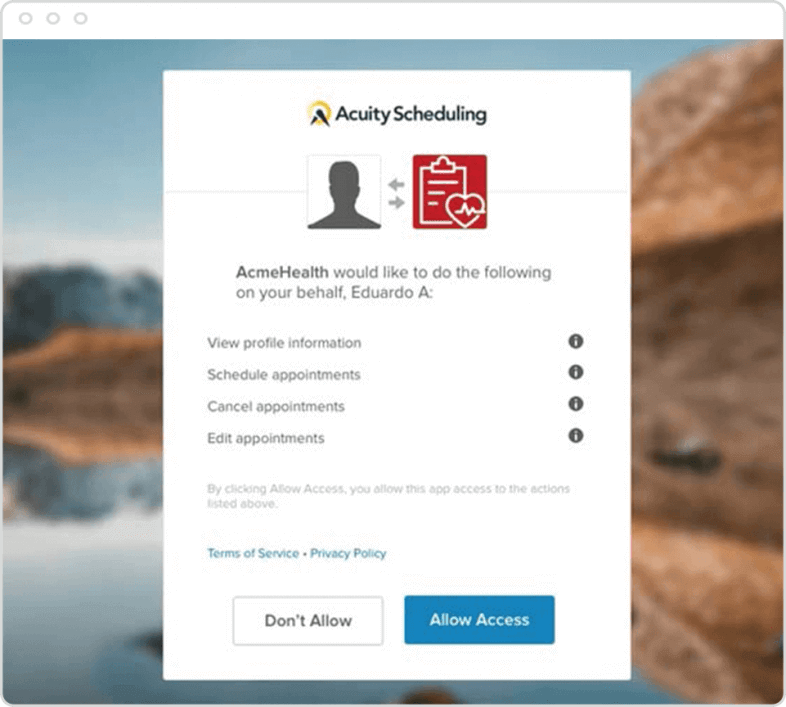

Zgoda użytkownika

Umożliwienie dostępu do aplikacji innych producentów w celu uzyskania przez użytkowników pozwolenia na dostęp do zestawu możliwości systemu. Zgoda użytkownika pozostanie ważna do momentu, gdy użytkownicy nie zdecydują się na odebranie tych uprawnień.

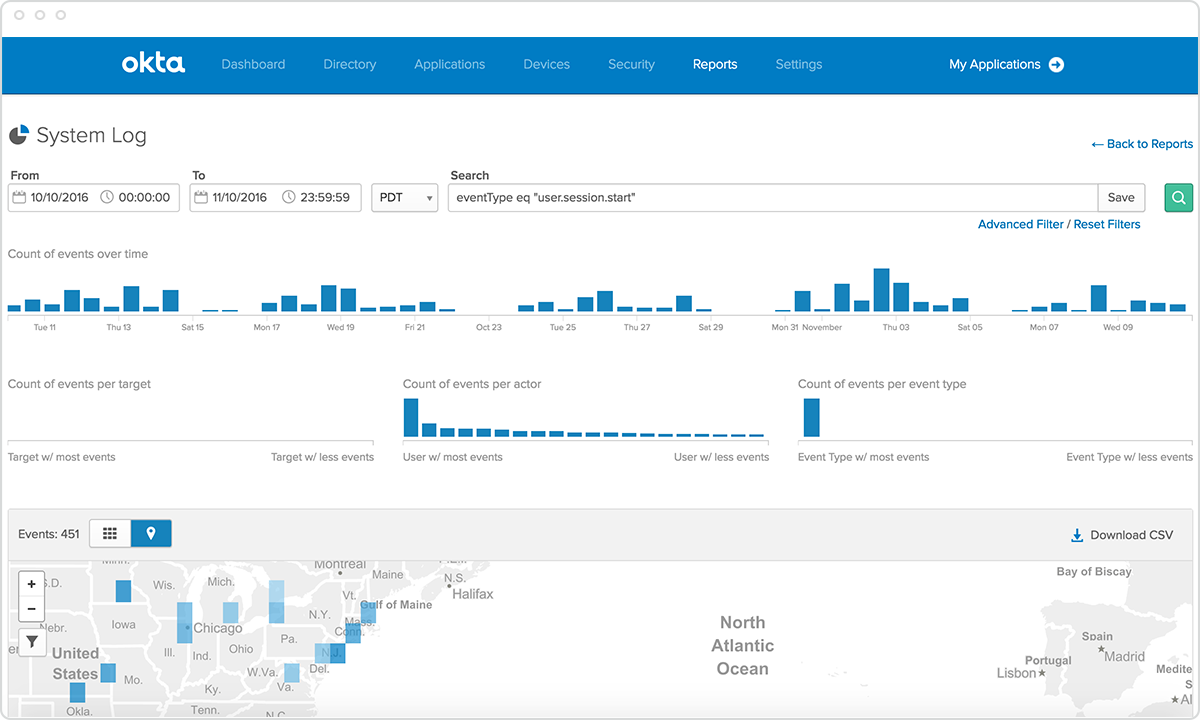

Scentralizowana administracja i monitorowanie

Przechwytywanie dzienników dostępu i autoryzacji w czasie rzeczywistym w celu zrozumienia normalnego dostępu i wykrycia nielegalnych prób.

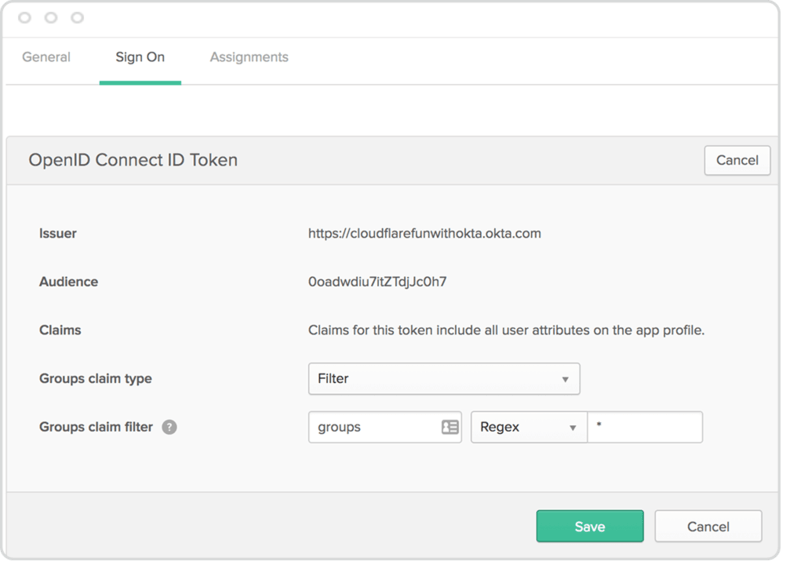

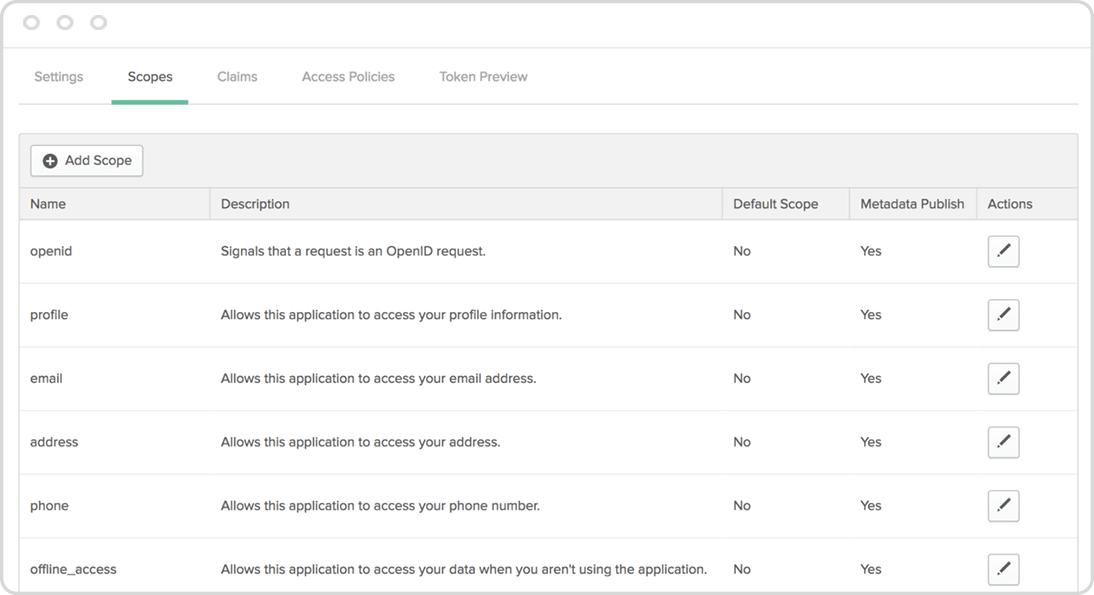

Tworzenie i dostosowywanie zasad autoryzacji.

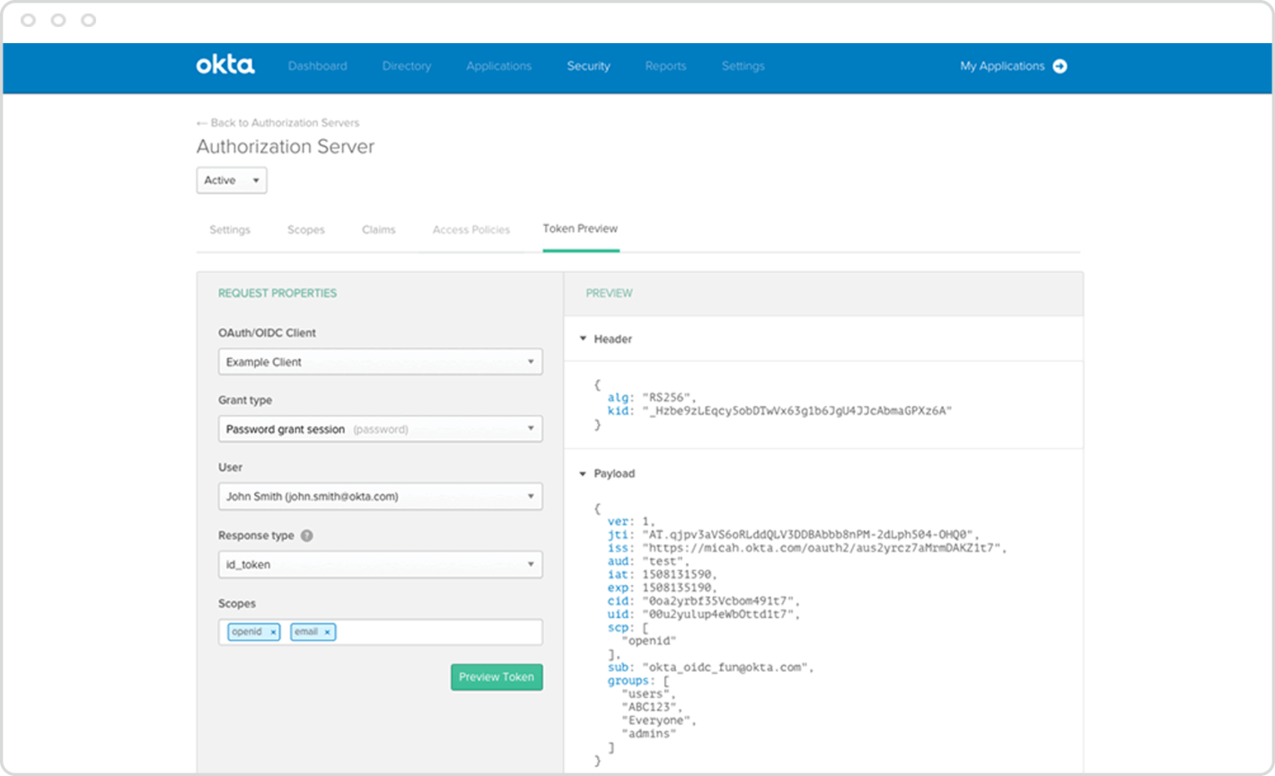

Panel administracyjny do tworzenia serwerów autoryzacyjnych, które generują tokeny o niestandardowych zakresach i roszczeniach.

Podgląd tokena

Podgląd zakresów, roszczeń i wartości Twojego tokena OAuth.

Pulpit nawigacyjny i dziennik systemu w czasie rzeczywistym.

Widoczność w czasie rzeczywistym i raporty o nieprawidłowych zachowaniach. W związku z tym, że zdarzenia związane z tokenami występują w Okta, w tym tworzenie i odwoływanie, powiadamiaj serwisy zewnętrzne poza Oktą za pomocą Event Hooks.